| Windows本地认证 NTLM Hash&LM Hash | 您所在的位置:网站首页 › windows gina原理自动登录 › Windows本地认证 NTLM Hash&LM Hash |

Windows本地认证 NTLM Hash&LM Hash

|

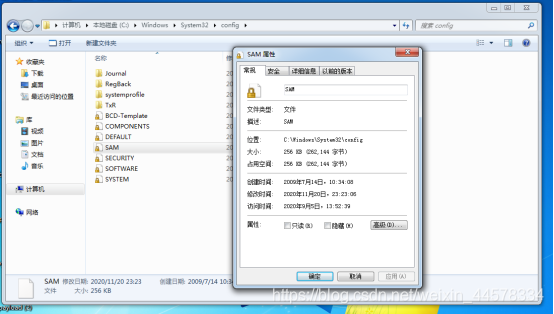

自己一直对一些底层的原理欠缺,最近一段时间弥补了一些基础的东西,但是一直没做记录。Windows的一个登录验证是必须要了解的,这里简单做个笔记记录一下。 概括Windows本地认证采用sam hash比对的形式来判断用户密码是否正确,计算机本地用户的所有密码被加密存储在%SystemRoot%\system32\config\sam文件中,当我们登录系统的时候,系统会自动地读取SAM文件中的“密码”与我们输入的密码进行比对,如果相同,证明认证成功.

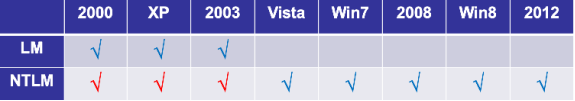

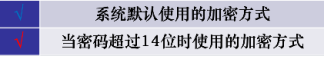

本地认证的过程其实就是Windows把用户输入的密码凭证和sam里的加密hash比对的过程。 Windows对用户的密码凭证有两种加密算法,也就是本文写的NTLM和LM。

也就是说从Windows Vista 和 Windows Server 2008开始,默认情况下只存储NTLM Hash,LM Hash将不再存在。 LM Hash全称是LAN Manager Hash, windows最早用的加密算法,由IBM设计。 LM Hash的计算: 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度 再分7bit为一组,每组末尾加0,再组成一组 上步骤得到的二组,分别作为key 为 KGS!@#$%进行DES加密。 将加密后的两组拼接在一起,得到最终LM HASH值。lm协议的脆弱之处在于 des的key是固定的 可以根据hash判断密码长度是否大于7位,如果密码强度是小于7位,那么第二个分组加密后的结果肯定是aad3b435b51404ee 密码不区分大小写并且长度最大为14位 7+7字符分开加密明显复杂度降低14个字符整体加密 957+ 957 |

【本文地址】

公司简介

联系我们